Des cyberespions ont utilisé une technique de pulvérisation de mots de passe pour collecter des informations sur plusieurs industries, notamment celles de la défense, de l’espace et de la pharmacie. Microsoft a récemment détecté une activité suspecte liée à un groupe de cyberespionnage connu sous le nom de Peach Sandstorm, qui est soutenu par l’Etat iranien. Le groupe a mené des attaques contre des milliers d’entreprises de différents secteurs en utilisant la technique de pulvérisation de mots de passe.

Dans son rapport sur la campagne d’attaque qui s’est déroulée entre février et juillet 2023, Microsoft a souligné que certaines des actions post-compromission menées par le groupe Peach Sandstorm étaient furtives et sophistiquées. Les tactiques, techniques et procédures basées sur le cloud observées dans ces campagnes étaient matériellement plus sophistiquées que les capacités utilisées par Peach Sandstorm dans le passé.

Qu’est-ce que Peach Sandstorm ?

Peach Sandstorm, également connu sous les noms de Holmium, Elfin et APT33, est un groupe de cyberespionnage soutenu par l’État iranien. Ce groupe mène des attaques ciblées contre des entreprises de différents secteurs, notamment l’industrie spatiale, la défense et l’industrie pharmaceutique. Peach Sandstorm utilise diverses techniques pour accéder aux comptes d’utilisateurs et recueillir des informations sensibles.

La méthode de pulvérisation de mots de passe, privilégiée par Peach Sandstorm comme vecteur d’attaque

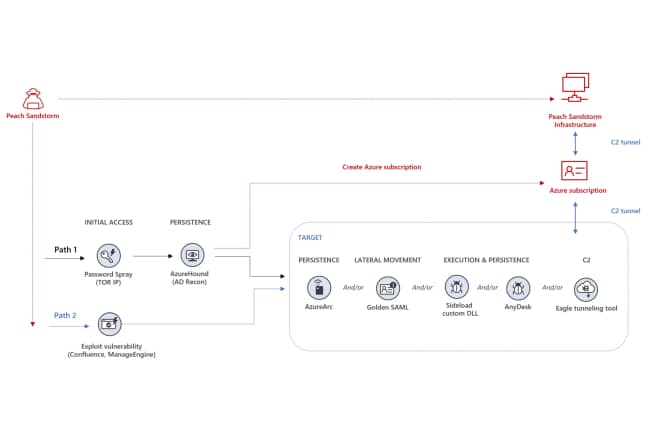

Le groupe Peach Sandstorm a opté pour la méthode de pulvérisation de mots de passe afin de compromettre ses cibles. Cette méthode se distingue des attaques par force brute, qui consistent à tester un grand nombre de combinaisons de mots de passe pour tenter de s’introduire dans un seul compte. Au contraire, la pulvérisation de mots de passe vise plusieurs comptes en utilisant un seul ou un petit ensemble de mots de passe courants. Cette méthode d’attaque, bien que plus bruyante, laisse des traces dans les journaux et peut déclencher des mécanismes de défense, ce qui explique pourquoi elle n’était pas le seul moyen d’accès initial utilisé par Peach Sandstorm.

Les assaillants ont pris pour cible un grand nombre de comptes et d’entreprises, dans l’espoir de s’introduire dans le plus grand nombre possible de cibles, puis de procéder à une sélection parmi elles. Ces attaques étaient systématiquement programmées entre 9 heures et 17 heures, dans le fuseau horaire de l’Iran, et étaient lancées depuis des adresses IP Tor, avec un utilisateur de navigateur nommé « go-http-client ».

Pour certains des comptes compromis, les agresseurs ont fait usage d’AzureHound et de ROADtools, deux cadres open source capables d’effectuer des opérations de reconnaissance au sein des environnements Microsoft Entra ID (anciennement Azure Active Directory). Ces outils interagissent avec Microsoft Graph et les API REST dans le but de dérober des données d’intérêt des comptes cloud des victimes. Les attaquants ont établi des abonnements Azure au sein des tenants des victimes, qu’ils ont utilisés pour mettre en place une communication de commande et de contrôle avec l’infrastructure exploitée par leur groupe. Ils ont également installé le client Azure Arc sur des appareils situés dans les environnements compromis, l’associant à un abonnement Azure sous leur contrôle. Cela leur a permis de prendre le contrôle à distance de ces dispositifs. La fonctionnalité Azure Arc offre la possibilité de gérer à distance des systèmes Windows et Linux au sein d’un environnement Azure AD.

Quelques victimes ont été spécifiquement visées par des exploits visant à exploiter des vulnérabilités d’exécution de code à distance dans les produits Zoho ManageEngine et Confluence (CVE-2022-47966 et CVE-2022-26134). Il semble que la pulvérisation de mots de passe ait été utilisée de manière opportuniste, les assaillants ciblant des milliers de comptes et d’entreprises dans le but d’accéder au plus grand nombre possible de cibles, avant de faire une sélection parmi leurs victimes.

Les caractéristiques d’AzureHound et de Roadtools sont attrayantes aussi bien pour les défenseurs que pour les équipes d’attaque. Les mêmes fonctionnalités qui suscitent l’intérêt des utilisateurs légitimes, notamment leurs capacités préconfigurées pour l’exploration et le retrait furtif de données dans une base de données unique, rendent ces outils également attractifs pour les adversaires en quête d’informations relatives à l’environnement d’une cible.

Autres outils et techniques post-compromission

Après avoir établi une persistance dans les systèmes ciblés, les attaquants de Peach Sandstorm ont fait usage de divers outils pour poursuivre leurs opérations. Parmi ces outils, on trouve AnyDesk, une solution commerciale de surveillance et de gestion à distance (Remote Monitoring and Management, RMM), ainsi qu’EagleRelay, un outil personnalisé de tunnelisation du trafic. Ce dernier a été déployé sur des machines virtuelles créées au sein des environnements des victimes. Les agresseurs ont également exploité des techniques telles que l’abus du protocole Remote Desktop Protocol (RDP) et l’injection de code malveillant en détournant une Dynamic Link Library (DLL) à l’aide d’un exécutable VMware légitime.

De plus, les assaillants ont lancé une attaque Golden SAML. Dans ce type d’attaque, un attaquant vole les clés privées du serveur Active Directory Federated Services (AD FS) situé sur site chez une cible, puis utilise ces clés volées pour générer un jeton SAML validé par l’environnement Microsoft 365 de la cible. En cas de réussite, un acteur malveillant peut contourner l’authentification AD FS et accéder aux services fédérés de la même manière qu’un utilisateur légitime.

Microsoft recommande de considérer les serveurs AD FS comme des actifs de niveau 0 (Tier 0), car leur compromission pourrait donner aux assaillants un contrôle absolu sur l’authentification des tenants Entra ID et d’autres composants configurés pour le relais.

En somme, les attaquants de Peach Sandstorm ont utilisé une variété d’outils et de techniques pour accéder aux systèmes des victimes et échapper à leur détection. Les entreprises doivent être conscientes de ces méthodes et prendre des mesures pour protéger leurs systèmes contre ces types d’attaques sophistiquées.

Réduire l’incidence des attaques de pulvérisation de mots de passe

Afin de restreindre les attaques par pulvérisation de mot de passe, Microsoft préconise la mise en œuvre de plusieurs mesures de sécurité. Tout d’abord, il est recommandé de réinitialiser les mots de passe des comptes et les cookies de session pour tous les comptes ayant été la cible d’une attaque par pulvérisation de mot de passe. Ensuite, il est conseillé d’effectuer des investigations supplémentaires si les comptes visés détiennent des autorisations au niveau du système. Il est impératif d’examiner les paramètres d’authentification multifactorielle (MFA) des comptes, et toute modification apportée par les assaillants doit être annulée.

Microsoft suggère également de mettre en place des politiques d’accès conditionnel pour autoriser ou refuser l’accès à l’environnement en fonction de critères spécifiques. Ce dispositif permet de restreindre l’utilisation de l’authentification classique avec Entra ID en mettant en place l’accès conditionnel. Les protocoles d’authentification traditionnels ne sont pas en mesure d’appliquer la MFA, et la désactivation de ces méthodes d’authentification empêchera les attaquants par pulvérisation de mot de passe de tirer parti de l’absence d’authentification multifactorielle sur ces protocoles.

Pour protéger les utilisateurs contre d’éventuelles tentatives de force brute sur les mots de passe, il est également recommandé d’activer le verrouillage de l’extranet du proxy de l’application web AD FS. De plus, il est conseillé de mettre en œuvre le principe du moindre privilège et de surveiller l’activité des comptes à privilèges dans les environnements Microsoft Entra ID, dans le but de freiner et de contrer les attaquants.

Afin de détecter les tentatives infructueuses et d’enregistrer les adresses IP présentes dans les journaux AD FS, ainsi que d’ajouter les requêtes suspectes au rapport Risky IP, il est recommandé de déployer Entra ID Connect Health pour Active Directory Federation Services (AD FS). Par ailleurs, l’utilisation de la protection des mots de passe Entra ID permettra de repérer et de bloquer les mots de passe faibles connus et leurs variantes.

Il est également conseillé d’activer la protection de l’identité dans Entra ID pour surveiller les risques liés à l’identité et élaborer des politiques pour les connexions présentant des risques. Le maintien de la MFA activée en permanence pour les comptes à privilèges est recommandé, et l’application d’une MFA basée sur les risques pour les comptes standards est également préconisée.

Enfin, il est recommandé d’envisager la transition vers une méthode d’authentification primaire sans mot de passe, telle que Azure MFA, les certificats ou Windows Hello for Business. Pour sécuriser les points d’accès RDP ou Windows Virtual Desktop contre les attaques par pulvérisation de mot de passe ou par force brute, il est fortement recommandé d’appliquer la MFA.

En somme, pour limiter les attaques par pulvérisation de mot de passe, il est important de suivre les recommandations de sécurité de Microsoft et de mettre en place des mesures de protection efficaces.